DoS攻击检测与防御

DoS攻击

Denial of Service,是一种拒绝服务攻击,常用来使服务器或网络瘫痪。

Distributed Denial of Service,简称为DDoS攻击,是一种分布式拒绝服务攻击。

DoS类型

- 发送大量所属协议的数据包达到占据服务端带宽并堵塞线路的目的

- ICMP洪水攻击

- UDP洪水攻击

- SYN洪水攻击

- 利用TCP三次握手特性,大量发起请求包以占用服务器资源,最终实现服务器资源耗尽

- SYN洪水攻击

- 畸形数据包攻击

- PingofDeath

- TearDrop

- CC攻击(主要用来攻击页面)

- 慢速攻击

SYN洪水防护

每目的IP激活阈值

每目的IP激活阈值指当针对策略设置的目的IP组内某IP发起的SYN请求速率数据包超过设定值,则触发AF的SYN代理功能。

每目的IP丢包阈值

每目的IP丢包阈值指当针对策略设置的目的IP组内某IP发起的SYN请求速率数据包超过设定值,则AF不再启用SYN代理,直接丢弃SYN包。

漏洞攻击防护入侵检测与防御

IDS

Intrusion Detection Systems,即入侵检测系统,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或攻击结果。通过旁路镜像模式部署,多用于被动检测。

IPS

Intrusion Prevention Systems,即入侵防御系统,可对网络、系统的运行状况进行监视,并可发现阻止各种攻击企图、攻击行为。通过路由模式、透明模式及并联模式部署,多用于主动检测。

常见漏洞攻击手段

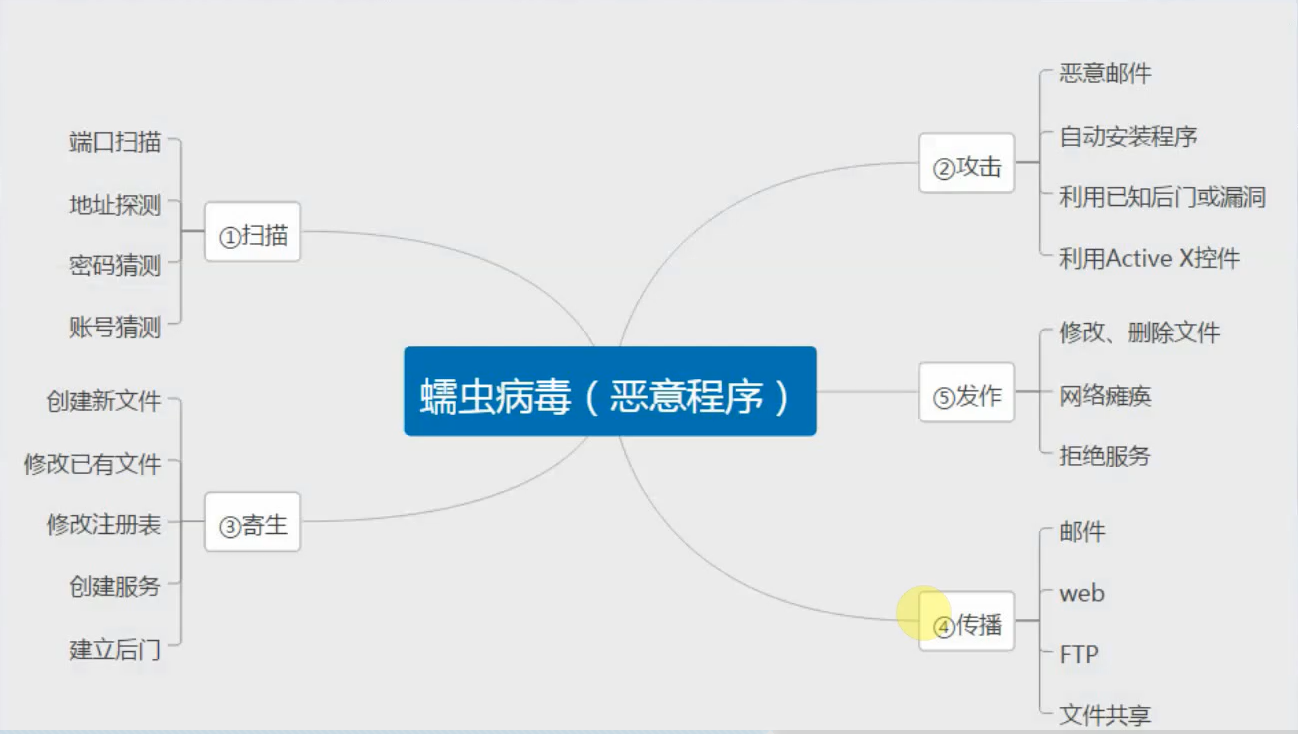

Worm蠕虫

口令暴力破解

常见的暴力破解方法包括字典法与规则破解法。

- 字典法:黑客通过各种手段获取一些网络用户经常使用的弱密码,集合在一起形成文本文件,并使用该文件进行口令爆破。

- 规则破解法:通过账户相关信息或用户个人信息进行破解。

漏洞攻击防护原理

漏洞攻击防护通过对数据包应用层里的数据内容进行威胁特征检查,并与漏洞攻击防护规则库进行比对,如果匹配则拒绝该数据包,从而实现应用层漏洞攻击的防护。

误判处置

- 配置漏洞攻击防护规则时,在漏洞攻击防护日志中勾选”记录”。

- 根据数据中心的日志,查询到误判规则的漏洞ID。

- 【对象】-【安全防护规则库】-【安全规则库】-漏洞特征识别库中,修改相应漏洞ID的动作。

- 白名单添加例外。

注意事项

- 配置漏洞攻击防护保护客户端和服务器时,源区域为数据连接发起的区域。

- 漏洞攻击防护保护客户端与保护服务器中的客户端漏洞和服务器漏洞规则是不同的。

Web攻击检测与防御

WAF

Web Application Firewall,即Web应用防护,主要用于保护Web服务器不受攻击,而导致软件服务中断或被远程控制。WAF常见攻击手段包括:

- SQL注入

- XSS攻击

- 网页木马

- 网站扫描

- WEBSHELL

- 跨站请求伪造

- 系统命令注入

- 文件包含攻击

- 目录遍历攻击

- 信息泄漏攻击

SQL注入

通过将SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的。

GET与POST请求

GET请求提交的内容经过URL编码直接在URL栏中显示。

POST提交的内容不会直接显示在URL部分,而是呈现在POST包的DATA字段中。

CSRF攻击

Cross Site Request Fogery,即跨站请求伪造,攻击者盗用受害用户的身份,以其名义发送恶意请求,对服务器来说这个请求是合法的,但完成了攻击者所期望的操作,如以受害用户的名义发送邮件和信息,盗取账号,添加系统管理员等非法操作。

误判处置

在【策略】-【安全策略】-【安全防护策略】-【高级设置】中新增URL参数排除后,Web应用防护的网站攻击检测将跳过这些参数的检查。主要用于正常业务下某些请求参数因携带特征串而被检测为攻击的情况,可以只针对这类参数进行排除。

在【内置数据中心】-【日志查询】-【WEB应用防护】中查询日志,找出误判日志然后点击日志后面的”添加例外”。

联动封锁技术

联动封锁类型

高危行为联动封锁:仅封锁具有高危行为特征的IP,优先保证用户流畅上网、业务稳定;

任意攻击行为联动封锁:对任意具有攻击特征的IP执行访问封锁,最大化业务和用户的安全防御能力。

联动封锁机制

- 高危行为联动封锁功能仅关联。

- 任意攻击行为联动功能关联。

- 策略触发的联动封锁是针对数据包的会话五元组进行拦截。

网页防篡改技术

深信服网页防篡改解决方案采用文件保护系统+下一代防火墙紧密结合,文件监控+二次认证功能紧密联动,保证网站内容不被篡改,其中文件保护系统采用业界防篡改技术中最先进的文件过滤驱动技术。

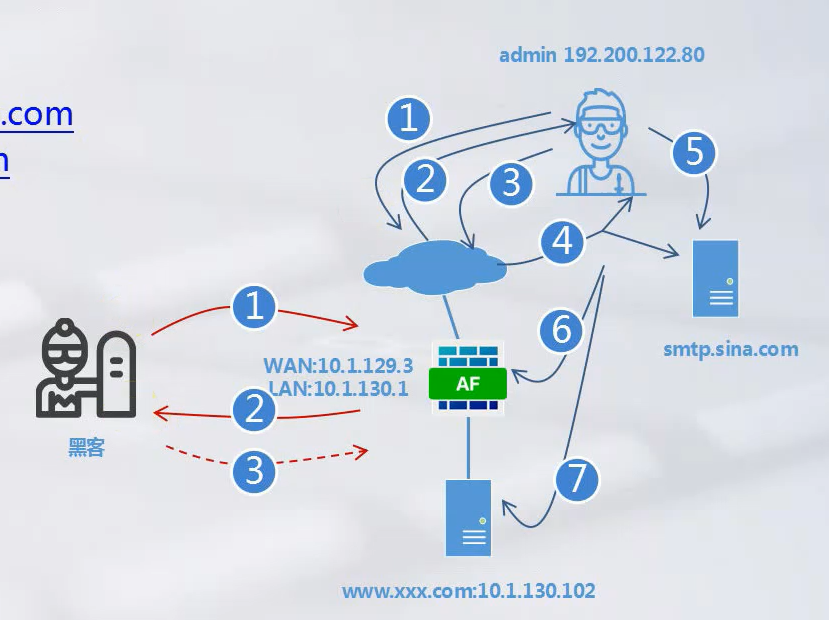

管理员认证流程

- 访问网站后台

- AF重定向提交管理员邮箱地址的认证页面

- 提交接收验证码的管理员邮箱

- 发送带有验证码的邮件至上述管理员邮箱

- 管理员登录邮箱获取验证码

- 管理员提交验证码通过认证

- 通过验证后自动跳转到后台页面

注意事项

- 防篡改客户端必须连接防火墙并匹配防篡改策略后才会生效,防篡改客户端生效后,即使防火墙不在线,功能依然生效。

- 若网站本身有webshell未删除,则防篡改客户端无法拦截webshell的文件篡改行为。

- Windows系统中,防篡改客户端无法通过控制面板-卸载程序进行卸载,需要使用安装目录中的

tamper.exe进行卸载,卸载时需要输入客户端密码。 - Linux系统中,针对防篡改功能开启前已经建立的会话或连接,防篡改功能不会生效。

- Linux系统中,已经被防篡改保护的会话或连接在防篡改进程停止的情况下依然会生效。

- Linux系统中,开启防篡改的服务器,如果需要完全消除防篡改的影响,则需要先卸载防篡改程序后重启所有服务或直接重启服务器。

- Linux系统中,Agent自身存在bypass机制,当服务器内存系统资源超过70%时,功能可以生效但无法向AF同步安全日志。